Большинство установок и машин в производственных системах уже имеют сетевые подключения в рамках инновационного проекта Industrie 4.0, известного также под названием «Промышленный Интернет вещей». Чтобы обеспечить непрерывность обмена данными и предоставления услуг, промышленные сети, в свою очередь, соединены с общей сетью компании (офисные системы), а уже через них подключены к Интернету. И количество производственных сетей, подключаемых по такой схеме, в будущем будет только увеличиваться.

Большинство установок и машин в производственных системах уже имеют сетевые подключения в рамках инновационного проекта Industrie 4.0, известного также под названием «Промышленный Интернет вещей». Чтобы обеспечить непрерывность обмена данными и предоставления услуг, промышленные сети, в свою очередь, соединены с общей сетью компании (офисные системы), а уже через них подключены к Интернету. И количество производственных сетей, подключаемых по такой схеме, в будущем будет только увеличиваться.

Хотя такое направление развития открывает много новых возможностей, обеспечение защищенного доступа для сложных установок и машин, подключенных к сети, составляет большую проблему для операторов с точки зрения информационной безопасности (в промышленности носит название «безопасности промышленных систем управления»). Потоки данных, связанных с производственными процессами, при этом уменьшаются до определенного объема, а защита оборудования и установок осуществляется с применением самых передовых практических методов, таких как создание архитектуры безопасности в соответствии с принципом «эшелонированной обороны», соответствующих требованиям стандартов ISA99 и IEC 62443. В то же время обеспечение доступа к таким системам для осуществления программирования и технического обслуживания само по себе – особая задача.

Cвязь по коммутируемым телефонным линиям создаёт существенные риски для безопасности

Если рассматривать систему обеспечения информационной безопасности как «луковицу», то реализация принципа «эшелонированной обороны» для архитектуры безопасности сопряжена с созданием нескольких уровней сетевой безопасности, которые будут защищены друг от друга ограничениями по доступу. Внешний уровень подключен к Интернету, поэтому обладает самой низкой надежностью. Такие уровни еще называют «уровнями доверия»; уровень доверия становится больше при наличии каждого последующего уровня сети. Это означает, что сердце «сетевой луковицы» состоит из систем, для которых требуется особо высокий уровень защиты. В производственных сетях такими системами являются машины и оборудование, а также их компоненты.

Защита таких систем осуществляется при помощи конструктивно невидимых подсетей с применением технологии NAT (трансляция сетевых адресов), а также путем

использования масок и настроек ограничения доступа, которые пропускают только те потоки данных, которые абсолютно необходимы для осуществления производ-

ственного процесса. Чтобы иметь возможность выполнять задачи, связанные с эксплуатацией и обслуживанием, работники эксплуатационных компаний, а также специалисты машиностроительных предприятий, осуществляющие техническое обслуживание оборудования, должны иметь доступ в такие особо защищенные сегменты сети. В прошлом для этого часто использовался доступ из собственных сетевых узлов через коммутируемые телефонные линии. Однако узлы сети, непосредственный доступ к которым осуществляется по телефонным линиям, представляют собой существенную угрозу безопасности. При такой схеме абонент телефонной линии может получить доступ ко всей сети, так как обычно при таком подключении для доступа в систему не используются какие-либо процессы идентификации. В настоящее время это устаревшее решение часто заменяют удаленным доступом через VPN, который получил широкое распространение для осуществления технического обслуживания.

Настройка сети сервисного обслуживания

Технические решения, описанные выше, позволяют осуществлять идентификацию лиц, получающих доступ в систему, а также передачу шифрованных данных. При

этом лица с правом доступа получают также свободный доступ к защищенной сети. Кроме того, шифрование данных препятствует выполнению их анализа, то есть, нет возможности отслеживать любые события, связанные со сбоями и повреждениями. Еще одна проблема, сопряженная с таким подходом, заключается в том, что каждый производитель оборудования может использовать систему удаленного доступа собственной разработки, из-за чего формируется неоднородная и плохо управляемая информационная среда. К тому же использование удаленного доступа для обслуживания, построенного на технологии VPN, не решает проблему предоставления контролируемого доступа с проверкой подлинности для технических специалистов, которые обслуживают системы. Если сотрудникам, обслуживающим внутренние системы, предоставлены обширные права доступа к установкам и машинам, это существенно снижает уровень безопасности системы в целом. С учетом этого соответствующие права доступа всегда следует ограничивать до минимально необходимого уровня. Один из способов решения

этой задачи – формирование отдельной, изолированной зоны сети (сеть сервисного обслуживания), что позволит управлять подключениями, связанными с техническим обслуживанием. В среде специалистов по информационной безопасности такой участок еще называют демилитаризованной зоной.

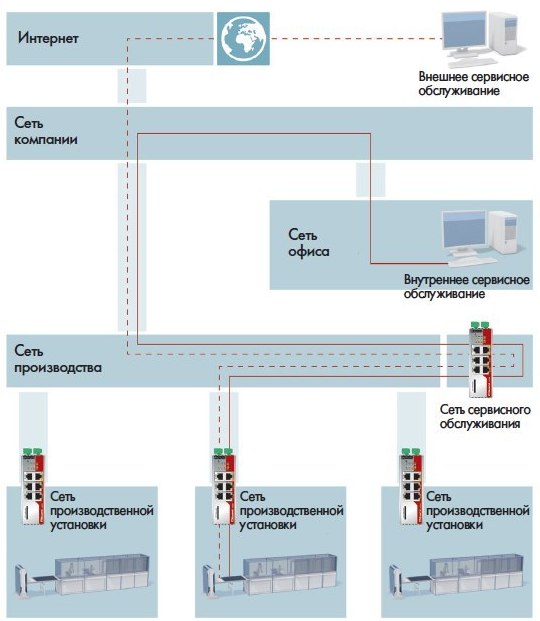

Рис. 1. Технические средства безопасности обеспечивают защиту отдельных производственных участков и позволяют создавать зоны сети сервисного обслуживания.

Контроль всех вспомогательных подключений

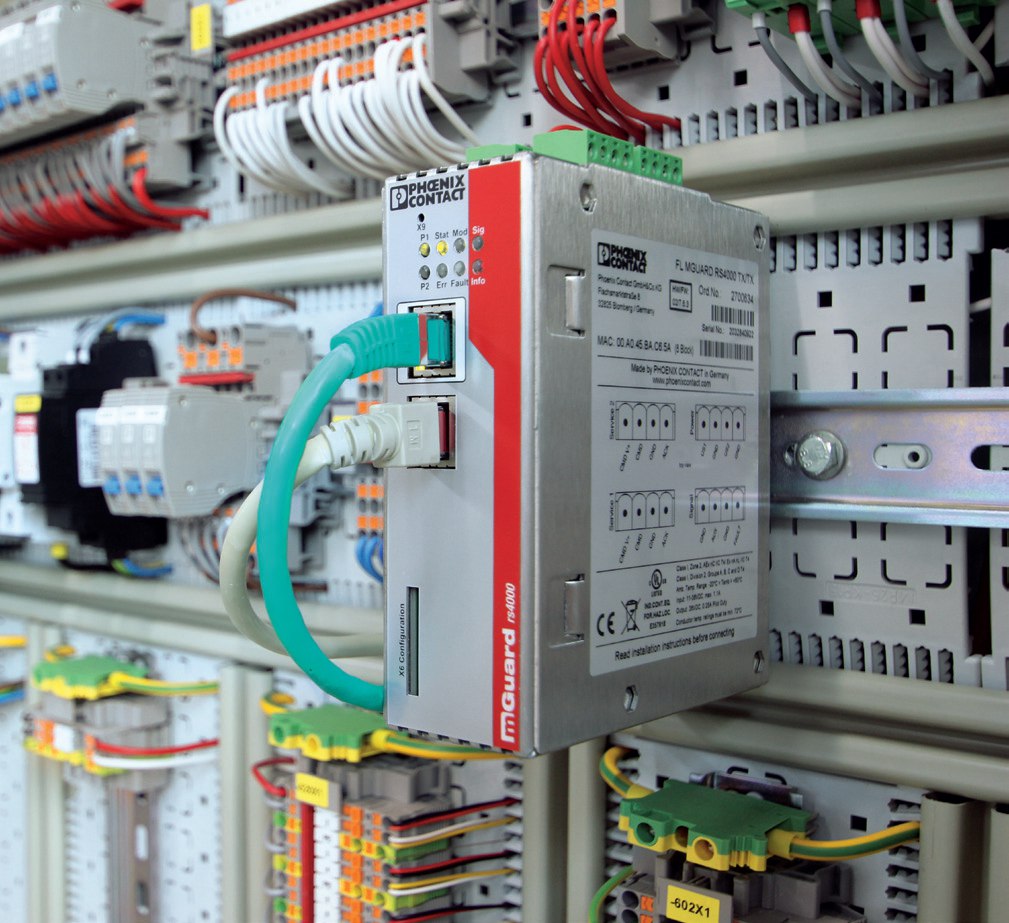

Устройства обеспечения безопасности, входящие в семейство изделий FL mGuard от компании Phoenix Contact, предназначены для применения в промышленной среде и способны обеспечить защиту отдельных производственных участков. Кроме того, использование таких устройств позволяет формировать зоны сервисного обслуживания сети (рис. 1). Благодаря системному подходу к обеспечению безопасности промышленных систем управления функциональность этих устройств полностью подходит для решения задач по защите сетевой среды, описанных выше. Сеть сервисного обслуживания идеально вписывается в уровень производственной сети. Обе сети при этом разделены и изолированы друг от друга при помощи защитных устройств. Устройства семейства FL mGuard также действуют в качестве точек доступа для отдельных сетей производственных участков (рис. 2). Эти сети прозрачно интегрированы в сеть сервисного обслуживания при помощи подключений VPN. Необходимые вспомогательные подключения, осуществляемые при помощи технологии VPN, могут надстраиваться или удаляться из сетей производственных участков. Для этого можно использовать ключевой коммутатор, управляющий работой устройств защиты через интегрированные каналы ввода/вывода.

Рис. 2. Создание зоны сервисного обслуживания сети, служащей в качестве точки входа для вспомогательных подключений, позволяет устанавливать ограничения безопасности и осуществлять контроль таких подключений.

Альтернативный вариант – использование операторами машин интерфейсного устройства, отображающего события внутри сети. Этот метод позволяет операторам

постоянно контролировать возможные вспомогательные подключения. Правила для межсетевого экрана внутри VPN-подключения позволяют настроить авторизованный доступ для вспомогательного персонала. Если использование VPN-подключений во внутренней сети запрещено, то аналогичной функциональностью обладают технологии туннеля GRE (универсальная инкапсуляция при маршрутизации) и условного межсетевого экрана (экрана с набором настраиваемых правил доступа).

Активация динамических правил межсетевого экрана

Специалисты компании-производителя оборудования, обеспечивающие его техническое обслуживание, подключаются в зоне сети сервисного обслуживания при

помощи VPN (рис. 3). Компания Phoenix Contact предлагает соответствующее техническое решение, включающее в себя безопасный клиент VPN, который входит

в семейство устройств FL mGuard, или интеллектуальный VPN-маршрутизатор модели FL mGuard Smart2. Применение этих устройств позволяет техническим специалистам оператора оборудования подключаться через VPN или получать прямой доступ к сети. Доступ может конфигурироваться так, чтобы авторизация при доступе соответствующего техника осуществлялась через пользовательский интерфейс межсетевого экрана устройства защиты. Такой процесс предусматривает возможность активировать динамические правила межсетевого экрана для определенных пользователей. Эти правила применяются для тех IP-адресов, которые используются для аутентификации. Таким образом, каждый техник получает доступ со строго определенными правами, то есть может быть создана многоуровневая система защиты. Если оператор использует решения на основе VPN, выбранные производителем производственного оборудования, то в зоне сети сервисного обслуживания следует разместить соответствующие оконечные устройства. Обеспечение доступа для осуществления технического обслуживания установок и машин – большое преимущество для операторов, но оно влечет за собой и существенные проблемы с точки зрения безопасного доступа. Использование

правильной стратегии и специализированных аппаратно-программных средств позволяет операторам оборудования решить эти проблемы, а значит, снизить расходы на техническое обслуживание и повысить эксплуатационную готовность производственной системы.

Рис. 3. Во время технического обслуживания технические специалисты оператора производственной системы могут входить в сеть при помощи VPN-подключений или получать прямой доступ.

Внедрение правильных концепций

Специалисты компании Phoenix Contact в области обеспечения безопасности промышленных систем управления помогают заказчикам правильно проанализировать и оценить существующую инфраструктуру и ее компоненты. Они разрабатывают методы защиты систем, а также варианты обеспечения безопасного доступа. При этом очень важно добиться правильной реализации предложенных схем, обеспечив бесперебойную работу и взаимодействие всех систем. Отметим, что безопасность – это не стратегическая концепция, ее необходимо непрерывно обеспечивать на практике. При этом все вовлеченные лица – от пользователя и администратора сети до руководителей, ответственных за обеспечение безопасности, – должны обладать одним и тем же уровнем знаний. Для этого компания Phoenix Contact предлагает учебные курсы и семинары, а также может на регулярной основе проводить аудит способов внедрения и использования системы сетевой безопасности внутри компаний-заказчиков (рис. 4). Это предложение относится ко всем направлениям деятельности и охватывает существующие и перспективные задачи по обеспечению кибербезопасности.

Рис. 4. Компания Phoenix Contact также предлагает анализ и консультации по вопросам, связанным с обеспечением сетевой безопасности.

Компания СЭА является официальным дистрибьютором Phoenix Contact на территории Украины. За дополнительной информацией обращайтесь в отдел продажи электротехнической продукции Компании СЭА по телефону +38 (044) 330-00-88 или присылайте запросы по электронной почте: info@sea.com.ua.

Компания СЭА является официальным дистрибьютором Phoenix Contact на территории Украины. За дополнительной информацией обращайтесь в отдел продажи электротехнической продукции Компании СЭА по телефону +38 (044) 330-00-88 или присылайте запросы по электронной почте: info@sea.com.ua.